In meinem letzten Artikel zu dem Thema Angriffssimulationstraining habe ich beschrieben, wie man simulierte Phishing-Angriffe auf die eigene Infrastruktur durchführen kann. Hier geht es vor allem darum, das Bewusstsein der eigenen Mitarbeiter und Kunden zu schärfen.

Wenn Sie diesen Artikel noch nicht gelesen haben, empfehle ich Ihnen, dies später zu tun. Dieser Artikel baut in vielen Punkten auf dem ersten Teil auf.

Neben der klassischen „Credential Harvest“-Attacke, die in erster Linie auf die Zugangsdaten des Benutzers abzielt, gibt es noch eine weitere sehr verbreitete Angriffsart. Wir sprechen hier von der Spear-Phishing Attacke.

Ein Spear-Phishing Angriff ist ein gezielter Versuch, an vertrauliche Informationen wie Benutzernamen, Passwörter und Kreditkarteninformationen zu gelangen, indem er sich als vertrauenswürdige Person ausgibt. Dieser Angriff verwendet einen Anhang und versucht, den Endbenutzer dazu zu bringen, ihn zu öffnen.

Angriff zwei – Schadsoftwareanlage

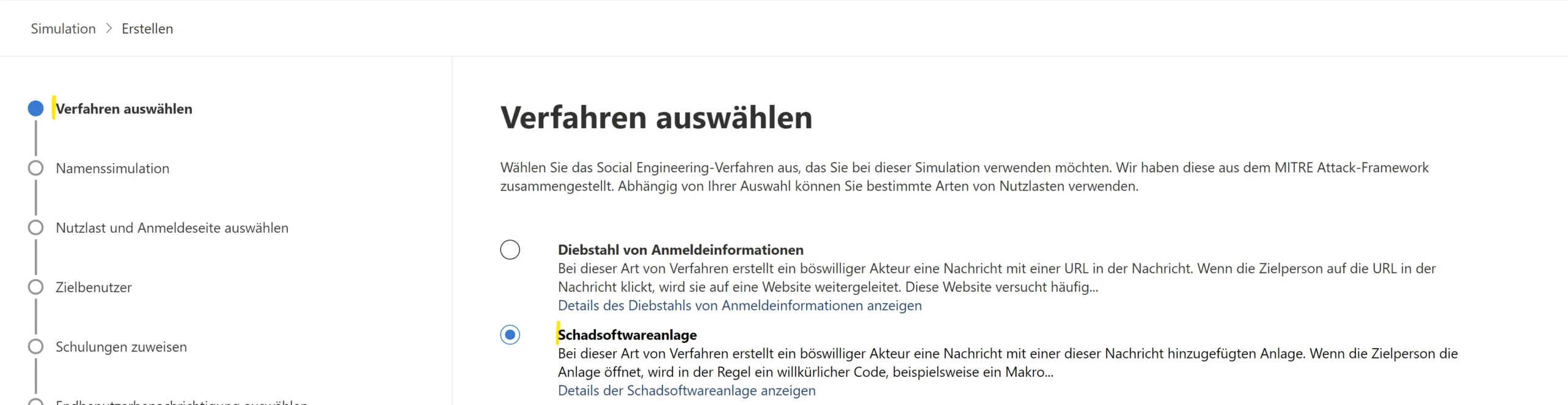

Damit wir mit der Planung eines simulierten Angriffs beginnen können, müssen wir zunächst in unser Security-Center gehen, dann klicken wir weiter auf E-Mail & Zusammenarbeit, Angriffssimulationstraining und dann Simulationen.

In unserem zweiten Fall wählen wir die Angriffsoption Schadsoftwareanlage aus und klicken auf Weiter.

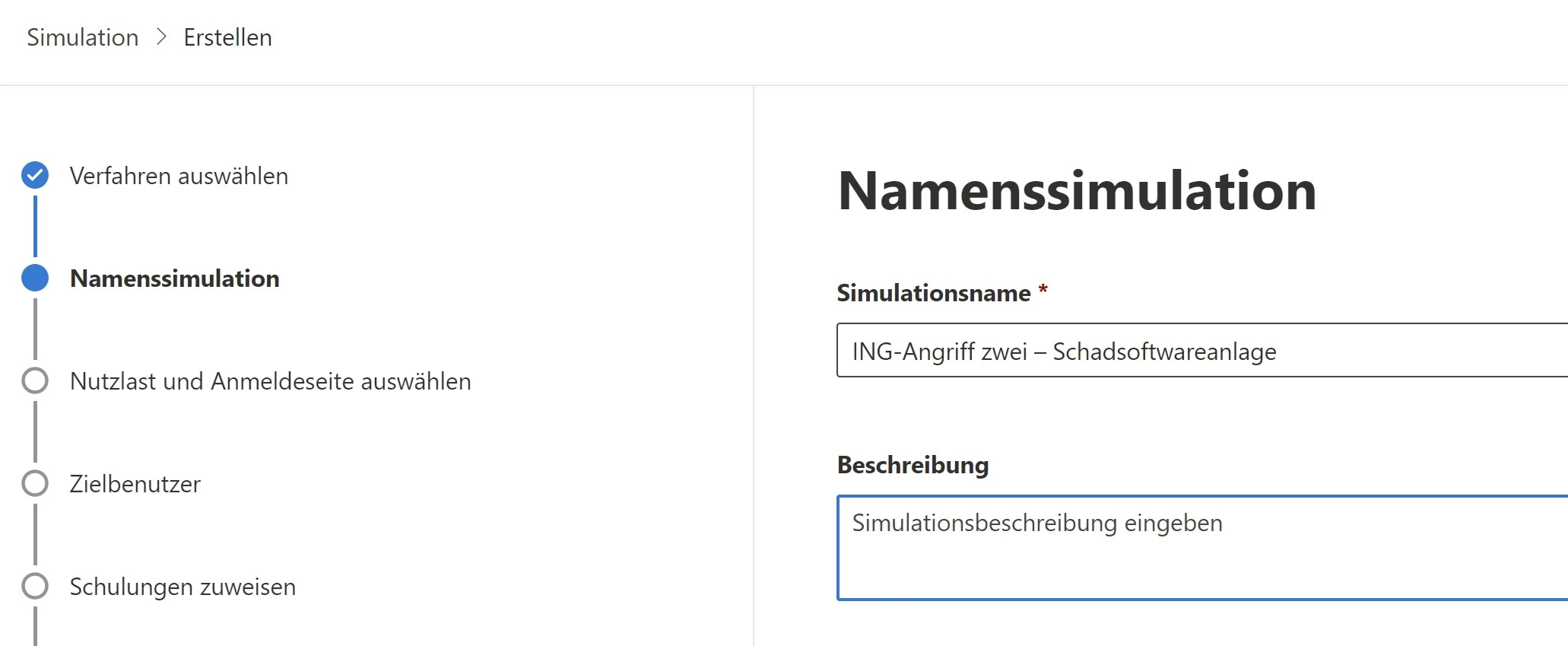

Geben Sie einen Namen für die Angriffssimulation ein und fahren Sie mit Weiter fort.

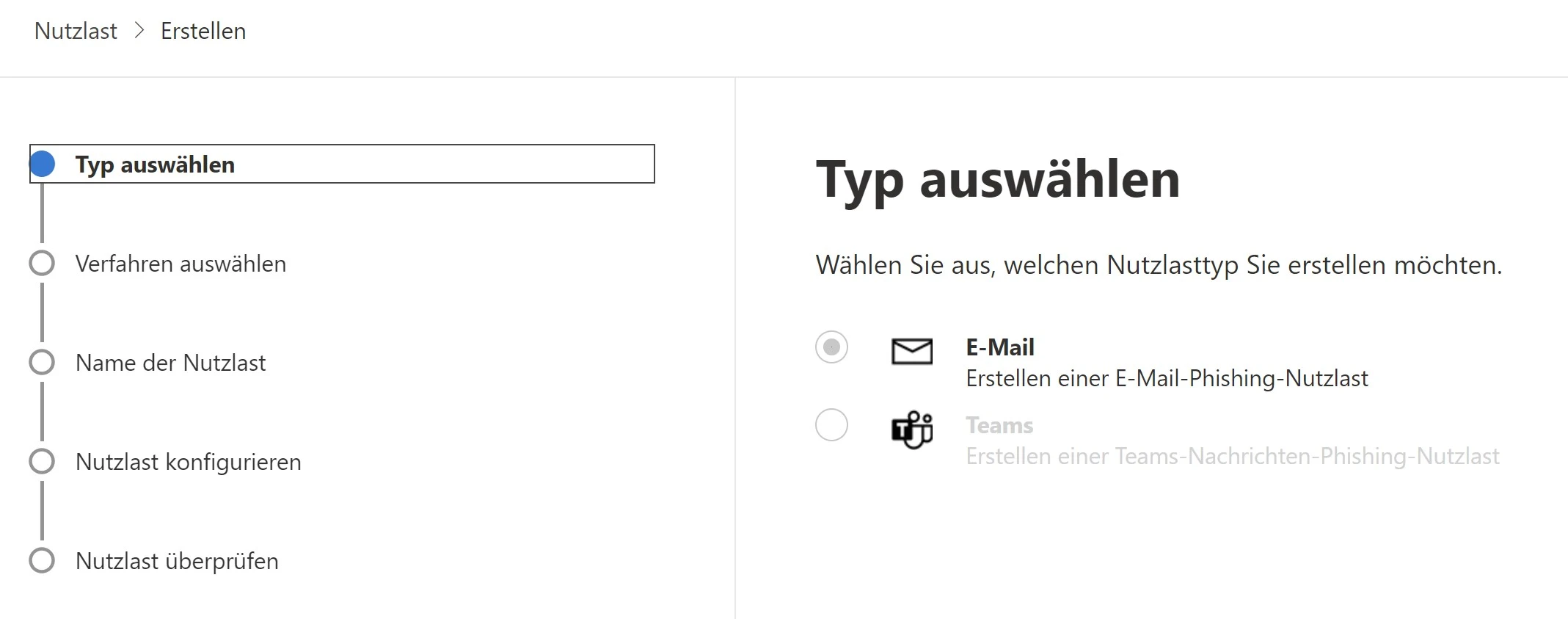

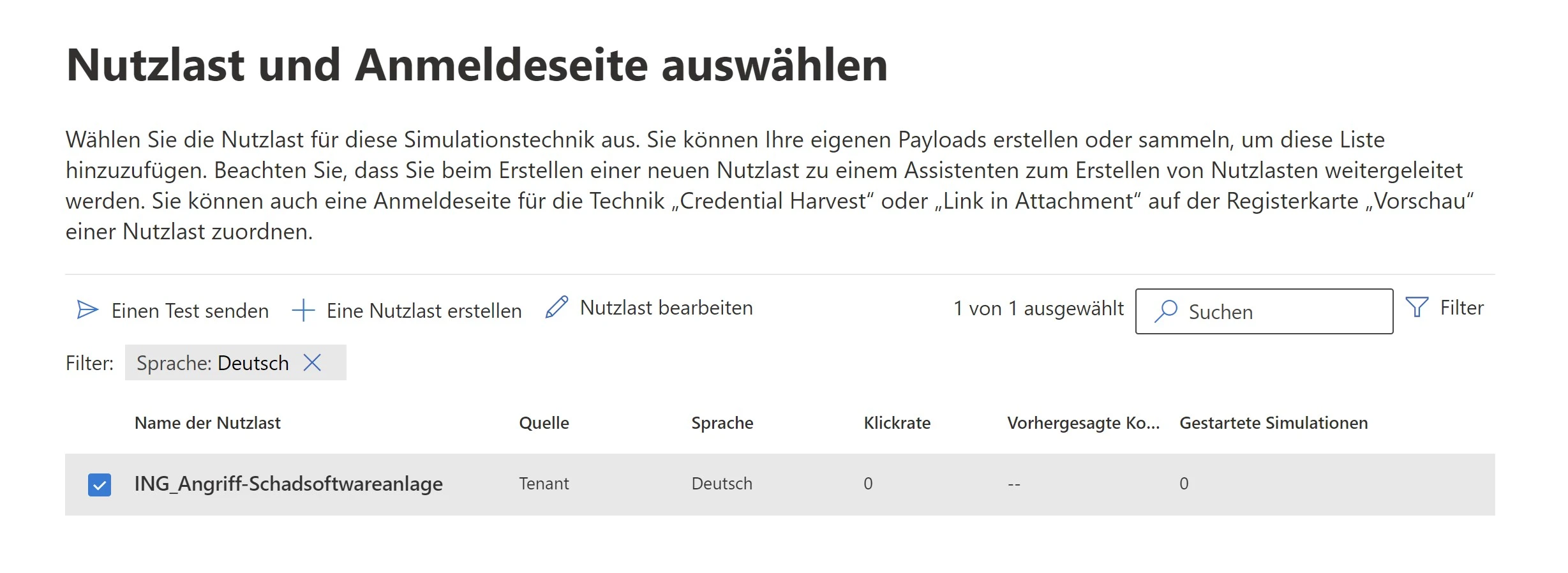

Sie können auch eine Standardvorlage verwenden, für dieses Beispiel erstellen wir eine Nutzlast, da Microsoft noch keine deutsche Vorlage bietet.

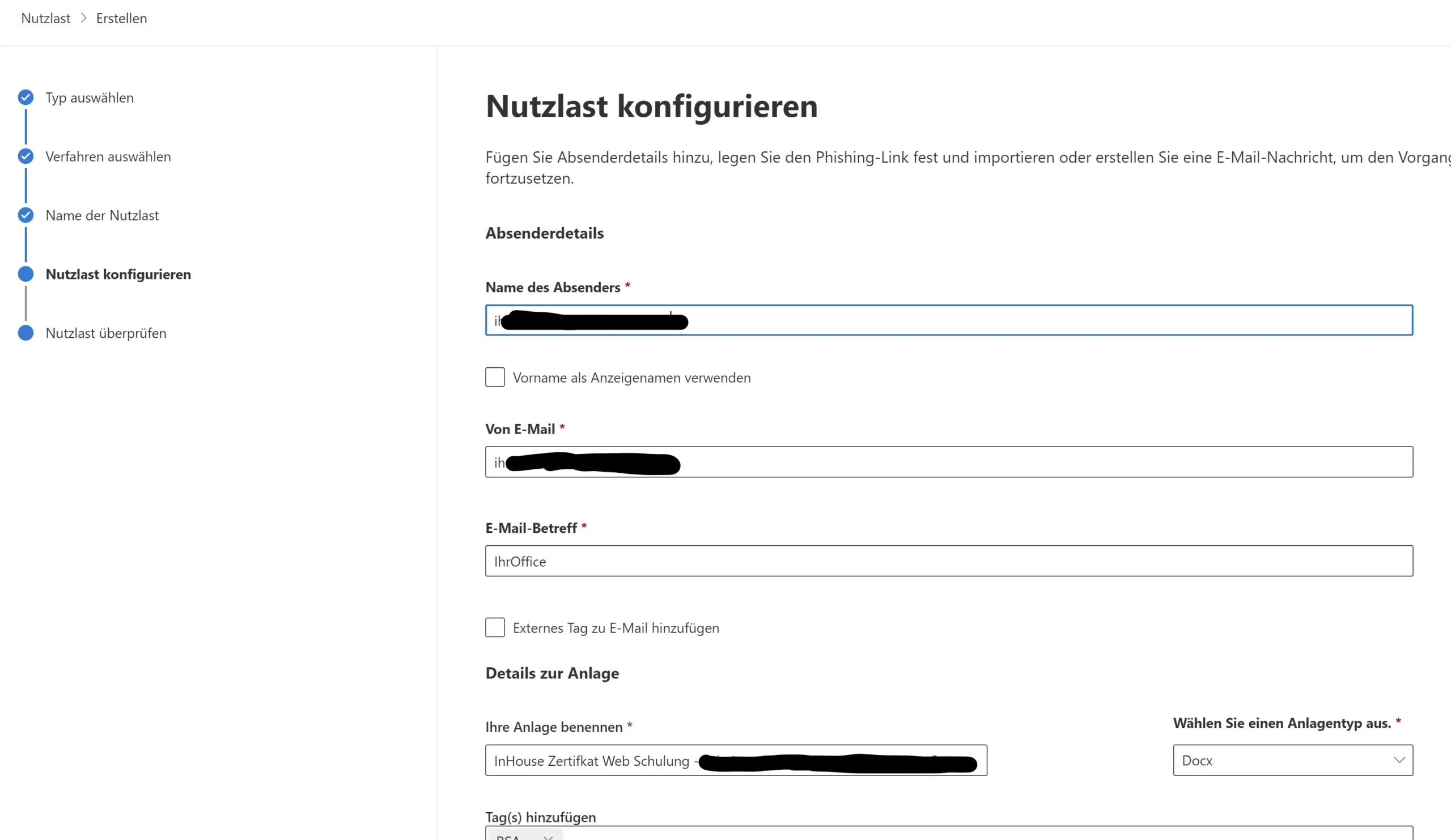

Im nächsten Schritt müssen verschiedene Einstellungen vorgenommen werden. Hier wird auch das Thema des Angriffs definiert. Einerseits geht es um die Gestaltung der Botschaft. Was soll als Absender der Phishing-Nachricht angezeigt werden? Wie soll die E-Mail-Adresse des Absenders lauten?

Außerdem können Sie in einem Dropdown-Fenster auswählen, welche gefälschte Ziel-Webadresse angezeigt werden soll.

Die letzten beiden Punkte sind die echte Ziel-Webadresse und der Betreff der Nachricht.

Hinweis: Denken Sie daran, dass die benutzerdefinierte Zielseiten-URL eine dedizierte Website sein sollte, auf die die Benutzer, die in die Falle getappt sind, umgeleitet werden. Auf dieser dedizierten Website soll der Nutzer die Information erhalten, dass er Teil eines simulierten Phishing-Angriffs war.

Der nächste Schritt besteht darin, die Nachricht für die Benutzer zu generieren.

Ein Punkt, der hier anders ist als bei unserem letzten Angriff, sind die Angriffsmethoden.

Hier können wir festlegen, welchen Anhangstyp wir verwenden möchten und wie er heißen soll. Für dieses Beispiel verwenden wir ein DOCX.

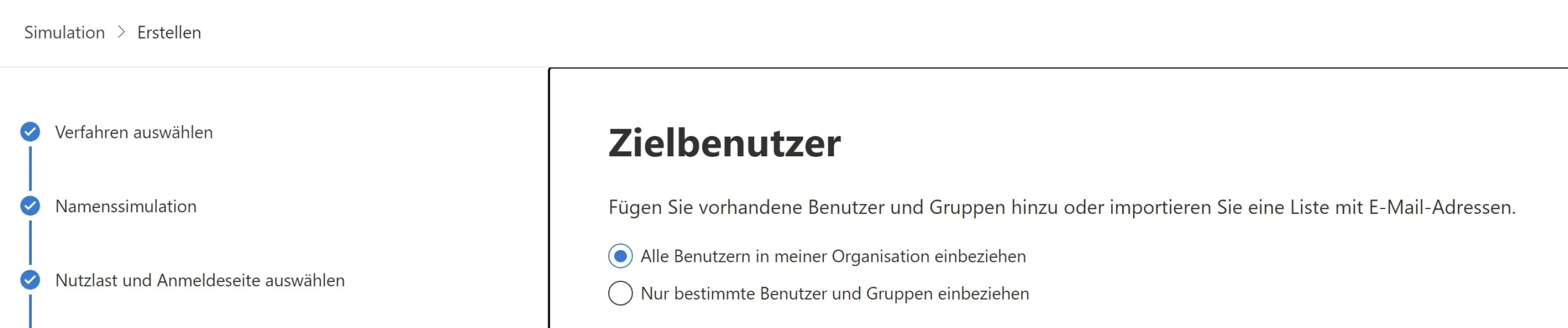

Im nächsten Schritt werden die Zielbenutzer definiert. Ein einzelner Angriff kann gegen die gesamte Organisation oder nur gegen einzelne Benutzer ausgeführt werden.

Wenn Sie möchten, können Sie diesen gerne verwenden, und Sie können ihn natürlich ändern, damit er in Ihr Szenario passt. Ich rate Ihnen nur, mein „Firmenlogo“ durch Ihr eigenes zu ersetzen.

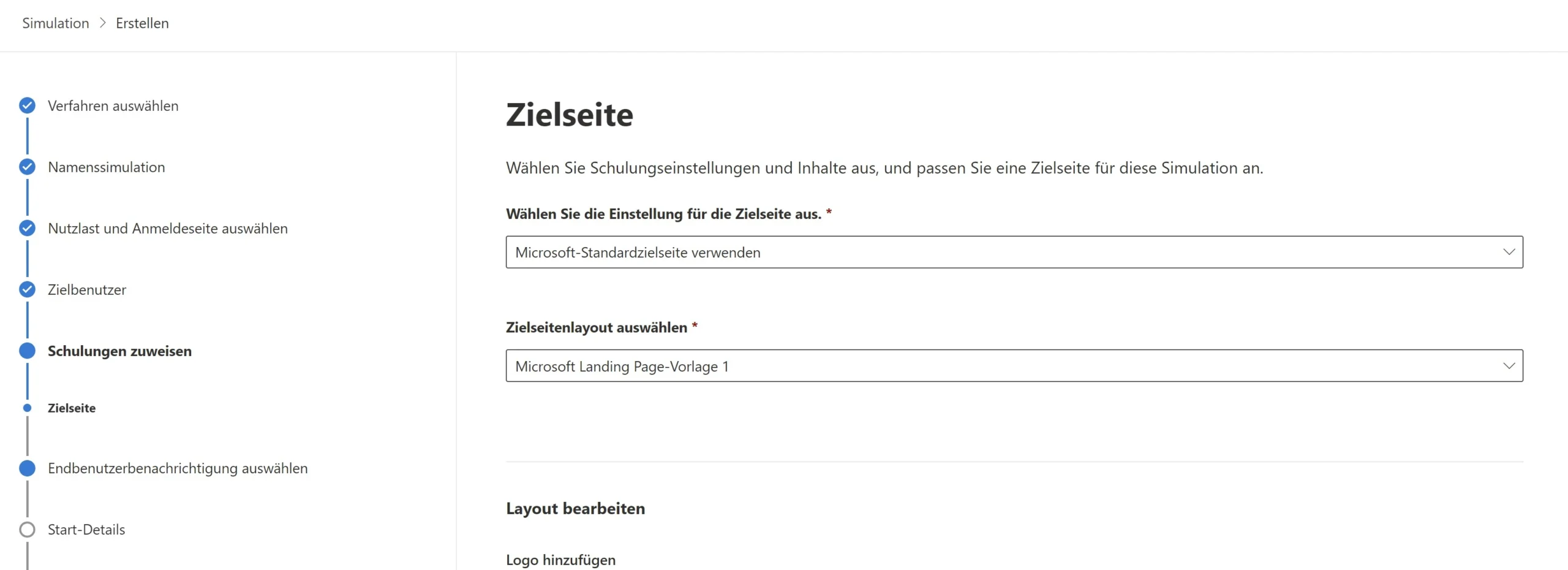

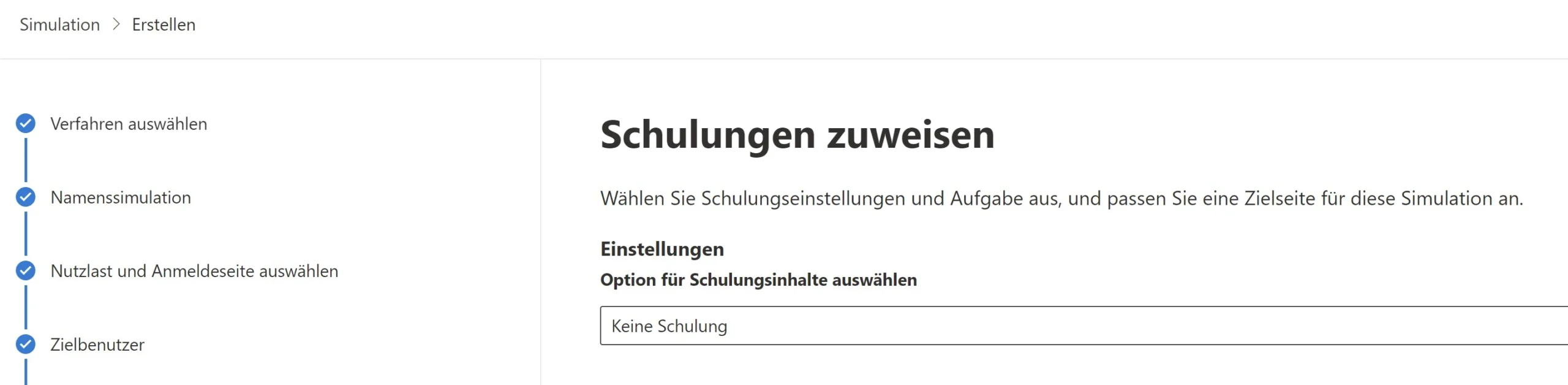

Wir werden in diesem Test keine Schulung zuweisen.

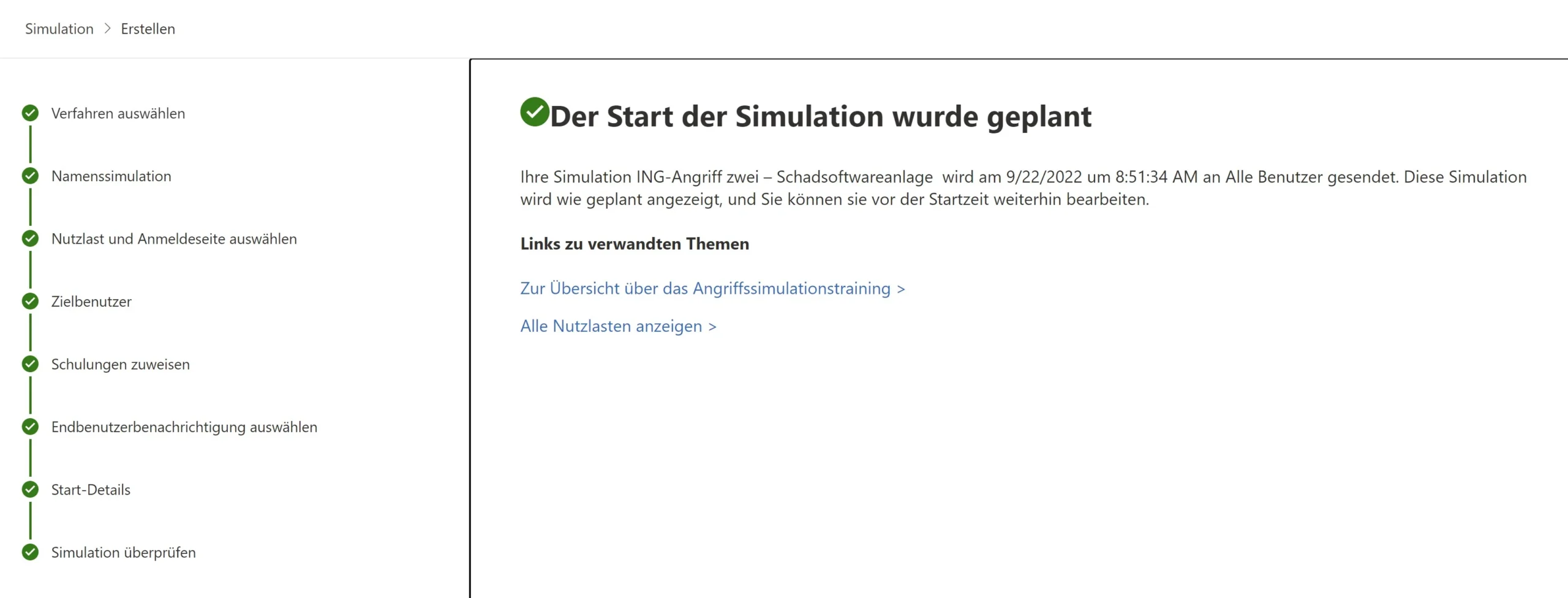

Die Konfiguration des simulierten Angriffs ist nun abgeschlossen. Klicken Sie auf Fertigstellen, um es zu starten.

Fazit

Abwarten und prüfen, ob jemand auf die erstelle Falle. Im besten Fall bleibt der Score der Benutzeraktivität auf null. Solltet Ihr Fragen haben, kontaktiert uns einfach.