Microsoft unternimmt einen aggressiveren Schritt, um Benutzer von Azure Active Directory vor der Kompromittierung von Konten zu schützen. In einem neuen Blogbeitrag gab das Unternehmen bekannt, dass es die Multi-Faktor-Authentifizierung als Standardsicherheitseinstellung für bestehende Azure-Kunden hinzufügt , die diese Einstellung nicht selbst geändert haben. Das bedeutet, dass sowohl Administratoren als auch Benutzer MFA einrichten und es verwenden müssen, um ihre Anmeldungen bei jeder Anmeldung zu sichern.

Die Multi-Faktor-Authentifizierung ist nach wie vor eine der besten Möglichkeiten, Konten und Daten vor Kompromittierung zu schützen. Der Grund ist einfach: Wer versucht, sich mit gestohlenen Zugangsdaten bei einem Konto anzumelden, kommt ohne diese zweite Authentifizierungsmethode, die idealerweise von einer App wie Microsoft Authenticator bereitgestellt wird, nicht weit. In dem Blogbeitrag sagte Microsoft, dass 99,9 % der gehackten Konten, die es beobachtet hat, MFA nicht aktiviert haben, wodurch sie einem Risiko für Phishing-Angriffe und andere Bedrohungen ausgesetzt sind.

Die Standard-MFA-Einstellung gilt bereits seit Oktober 2019 für neue Azure AD-Kunden. Mehr als 30 Millionen Organisationen arbeiten mit dieser Standardeinstellung, die laut Microsoft zu 80 % weniger Kompromissen für diese Gruppe insgesamt geführt hat. Die meisten Kunden lassen die Einstellung unverändert, so das Unternehmen. Einige erhöhen ihre Sicherheit weiter mit Conditional Access , einer Art Zero-Trust-Methode, bei der mehrere Bedingungen erfüllt sein müssen, um Zugriff auf Daten und andere Assets zu gewähren.

Die neueste Änderung gilt für Organisationen, die sich vor Oktober 2019 für Azure AD registriert haben und die strengeren Sicherheitsstandards nicht eingeführt oder sich dem bedingten Zugriff zugewandt haben. Die Bemühungen richten sich insbesondere an Unternehmen, die keine internen Sicherheitsexperten oder IT-Mitarbeiter haben, die ansonsten die richtigen Sicherheitseinstellungen analysieren und implementieren könnten. Nach der Einführung der neuen Standardeinstellungen könnten weitere 60 Millionen Konten vor den häufigsten Arten von identitätsbasierten Angriffen geschützt werden, sagte Microsoft.

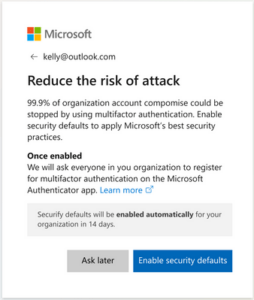

Microsoft wird damit beginnen, die neuen Einstellungen für Organisationen einzuführen, die es für gut geeignet hält, d. h. diejenigen, die die Standardeinstellungen nicht angepasst haben, keinen bedingten Zugriff verwenden oder keine Legacy-Authentifizierungsclients verwenden. Ab Ende Juni werden globale Administratoren berechtigter Kunden per E-Mail über die Änderung benachrichtigt und erhalten während der Anmeldung eine Benachrichtigung, in der sie aufgefordert werden, die neuen Sicherheitsstandards zu aktivieren. Sie können die Option bis zu 14 Tage lang zurückstellen, danach werden die neuen Standardeinstellungen automatisch angewendet ( Abbildung 1 ).

Sobald die neuen Standardwerte aktiviert sind, werden alle Benutzer der Organisation aufgefordert, sich für MFA mit der gleichen 14-tägigen Kulanzfrist zu registrieren. Sowohl Administratoren als auch Benutzer werden aufgefordert, MFA mithilfe der Microsoft Authenticator-App einzurichten, während Administratoren eine zusätzliche Empfehlung zur Angabe einer Telefonnummer erhalten.

Alle Administratoren, die die MFA-Anforderung ohne Wartezeit anwenden möchten, sollten die entsprechenden Schritte befolgen, die im Bereitstellungsleitfaden von Microsoft oder in der Azure AD-Dokumentation beschrieben sind . Administratoren, die die neuen Sicherheitsstandards deaktiviert lassen möchten, können dies sicherlich tun.

Microsoft bittet Sie jedoch, Ihre Gründe dafür über das Azure Active Directory-Feedbackforum mitzuteilen.